Förklarat: Azure MFA registrering i Intune samt enhetsregistrering i Azure AD

Den senaste tiden har vi arbetat med inställningar som är nödvändiga för registrering i Intune. Under processen har vi upptäckt ett par saker som det inte finns förklaringar och beskrivningar för i Intunes dokumentation och kontrollpanel.

Registrering av enheter i Intune triggar i många fall också samma registreringsprocess i Azure AD. Genom att konfigurera din Azure AD kan dina inställningar enkelt synkroniseras med MFA-krav. Det görs genom att ställa in ett krav för MFA i din Azure AD-portal.

Dock appliceras detta inte för alla scenarios och därför är syftet med den här bloggtexten att förklara vad som händer under registreringen - samt hur MFA triggas. Texten kommer även att täcka diverse alternativ rörande hur du sköter din registrering på en Windows 10-produkt.

Ställ in Azure MFA för att registrera enhet och Azure AD Join

Det första du behöver göra är att aktivera MFA - antingen i Azure MFA eller på din ADFS. I detta scenario använder jag bara Azure MFA. Inställningen som beskrivs här fungerar även om du använder ADFS, men vill använda Azure MFA.

Scenariot som beskrivs här nedan baseras på att du har en EMS-licens och därför även Azure AD Premium.

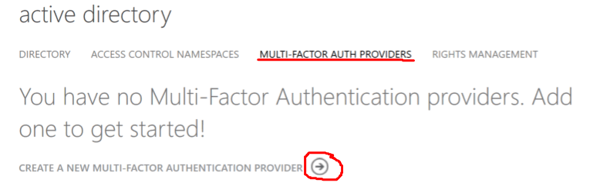

Steg 1 - Skapa en MFA-leverantör i Azure AD

Det första vi gör är att lägga till en MFA-leverantör i Azure AD. För att göra det går in i Azure AD och går till “Multi-Factor Authentication Providers” och klickar på “skapa ny MFA-leverantör”.

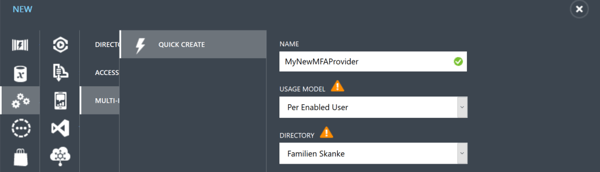

Steg 2 - QuickCreate

Därefter går du till QuickCreate. Här ska du namnge din MFA-leverantör och välja din användningsmodell samt länka till din katalog. I det här exemplet har vi EMS för alla användare och väljer “Per Enabled User”.

Steg 3 - Inställningar

Nästa steg är att göra inställningar. Längst ner på sidan kan du nu klicka på “hantera” för att ändra inställningar för din MFA-leverantör. Det är inte kritiskt nödvändigt att faktiskt ändra någonting här för MFA att arbeta. Men här kan du se statusen för användning.

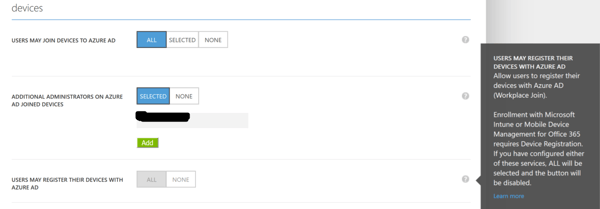

Steg 4 - Registrera hårdvaran

Näst på listan av saker som vi behöver göra för att ge din MFA behörighet att registrera enheter. Gå tillbaka in i inställningarna för din Azure AD och klicka på “enheter”. Det här steget förutsätter att du har aktiverat Intune och att alternativet för användare att registrera sina enheter med Azure AD redan är valt och är låst. Vi har ställt in inställningar så att användare kan använda Azure AD Domain och gå med i vår grupp.

Viktigt att inte glömma: ge din MFA behörighet att ansluta till andra enheter.

Nu har du gjort nödvändiga inställningar för att efterfråga behörighet för din MFA. Både för enhetsregistrering via Intune och även för Azure AD. I dagsläget finns det inget behov av att aktivera MFA för specifika användare.

När det gäller Windows 10 Mobile - läs vidare! Det finns några viktiga steg du behöver tänka på när det gäller den plattformen specifikt.

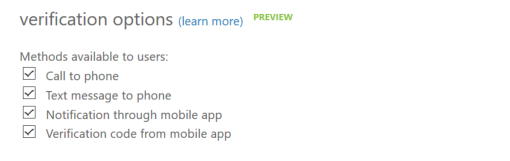

I dag är det inte möjligt att spara inställningarna för autentisering från dina användare när de synkroniserar med Azure AD Connect - de kommer behöva ställa in det här i molnet. Du som administratör kan ställa in dessa uppgifter manuellt i Azure AD för varje användare. Normalt kommer användarna vid första försöket att behöva ställa in den typen av information. Du kan också bestämma verifierings-alternativ genom att klicka på "Hantera serviceinställningar" under Multi-Factor Authentication i Azure AD Configuration.

Registrera IOS- eller Androidenhet i MFA

När du registrerar en iOS (iPhone/iPad) eller Android-enhet i Intune registreras den också i Azure AD. Detta sker automatiskt när du loggar in i företags-appen och väljer att registrera enheten. Det är viktigt att förstå att det faktiskt är denna back-end-registrering i Azure AD som utlöser MFA när du registrerar enheten. Intune själv har egentligen inte MFA som en del av sina inställningar för andra enheter än Windows Phone 8x/Windows 10 Mobile.

Enhetsregistreringen i Azure AD är en nödvändig åtgärd för dessa plattformar. Dels för att att användaren ska identifieras av MFA. Den enda gången det här kan hända är om en användare registrerar en enhet två gåner samtidigt som enheten fortfarande är registrerad i Azure AD.

Registrera enhet anknuten till Windows 10 i MFA

För att aktivera en Windows 10 Mobile-registrering behöver du lägga till ett arbetskonto, men du behöver även aktivera auto-registrering med Intune i Azure AD.

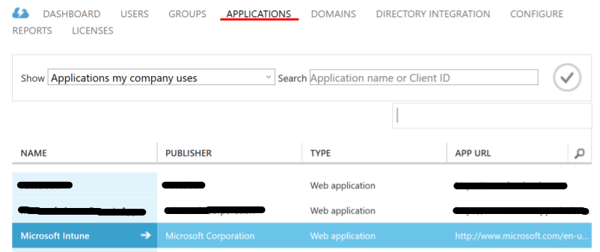

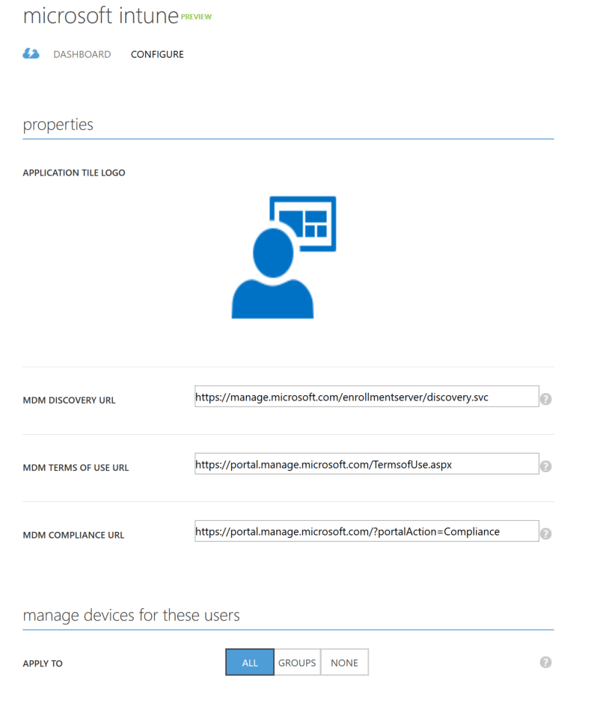

Gå in i din Azure AD och välj Program och välj sedan Microsoft Intune

Inställningarna ska se ut såhär för att möjliggöra detta scenario för alla användare, men du kan också bara välja en grupp användare för att aktivera detta för.

Alternativ 1 - registrera genom Intune via din telefon

- Gå till Inställningar - Konton - åtkomst > på din telefon.

- Du kommer att se "Logga in på Azure AD" - Lägg till eller ta bort ett arbets- eller skolkonto

- På botten av sidan ser du “Lägg till ett konto”

- Nu loggar du in med ditt konto och MFA aktiveras.

- Beroende på din inställning och om du har Passport for Work aktiverat i din Intune-instans kommer nu ett par steg att följa.

- Registreringen är klar.

Genom att ha den här inställningen igång utlöser detta MFA. Denna inställning av Microsoft Intune-programmet i Azure AD utlöser även en bakomliggande inställning som registrerar enheten i intune också. Allt bra hittills.

Men. Det finns ytterligare ett annat alternativ för Windows 10 Mobile. Och om du inte gör några ytterligare inställningar i Intune-portalen kommer det inte att aktivera MFA.

Alternativ 2 - registrera via Intune genom enhetshanteraren

- Gå till Inställningar - Konton - åtkomst > på din telefon.

- Gå till undersidan av sidan och du kommer att se Registrera dig för enhetshantering.

- Ange nu din e-postadress (eller UPN) och klicka på Anslut

- Nästa sida du anger ditt lösenord och loggar in.

- Nu skriver du faktiskt in Intune, men du kommer att märka att det inte fanns någon MFA och du har inte Work-kontot på din enhet heller.

Så varför är det så här? Och vad ska vi göra?

I Windows 10 kan du lägga till enheter på flera sätt. I inställningar, men också automatiskt som en del av att du för inställningarna för första gången, som om du konfigurerar ditt e-postkonto i Outlook med din jobbmail. Det betyder att om du konfigurerar e-post eller kopplar till Onedrive för företag, kommer du att kunna tvinga enheten att synkroniseras eftersom inställningen för automatisk MDM-registrering sker automatiskt.

Om du väljer alternativ 2 - se hit!

Om du använder alternativ 2, registrerar du endast Intune. Det finns ingen registrering för enheter i Azure AD, som är en annan plattform. Det är därför som Azure AD inte kan utmana användaren med MFA. Men självklart finns det också en lösning på detta.

Logga in på ditt Intune-konto och gå till “Admin” - “Mobile Device Management” och “Multi-Factor Authentication” och klicka på “Configure Multi Factor Authentication”:

Som du kan se nu finns det mycket text på den här sidan som talar om steg 1 med ADFS-inställning, men det är relativt relevant i dagsläget eftersom vi använder molntjänsten-Azure för MFA. Gör inställningar för MFA-krav och registrering i Intune. Azure AD hanterar detta på olika sätt:

- För moln eller hanterad domänvändare, om Azure MFA är konfigurerad, kommer Azure AD att göra MFA (ingen ADFS-inblandad). Om Azure MFA inte är konfigurerad, misslyckas registreringen.

- För användare (ADFS), om 'supportMFA' är avstängd för den federerade domäninställningen, omdirigerar Azure AD användaren till IDP (säg ADFS). Om svaret är om användaren är konfigurerad för Azure MFA, gör Azure MFA sedan 2:a-faktorns autentisering. Om Azure MFA inte är konfigurerad kommer det att misslyckas.

- För användare, om "support MFA" är påslagen i domän-inställningarna. Då kommer Azure AD sedan omdirigera användaren till IDP och, i förfrågan, be den att göra MFA. ADFS kommer sedan fortsätta att göra MFA och skicka en token till Azure AD med en MFA-förfrågan. Azure AD granskar detta påstående och fattar då beslutet att låta anmälnings-förfrågan köras eller ej.

Nu har du äntligen MFA för alla dina tillgängliga Intune-registreringar tillika Azure AD Domain Joins som är aktiverat.

Vill du ha inspiration i för att ta nästa steg i den digitala transformationsfasen vi är i idag? Ladda ner vår e-bok Cloud Journey!

Business Unit Director. Med energi och pedagogik skapar jag en miljö för delaktighet och engagemang för både kunder, personal och ledningsgrupper. Jag hjälper kunder att lyckas med sin digitaliseringsresa från mark till moln.